La Direttiva (UE) 2022/2555, nota come NIS2, è importante per la cybersicurezza delle imprese. Occorre diffonderne la conoscenza

La Direttiva (UE) 2022/2555, nota come NIS2, è il nuovo pilastro della strategia europea per un livello comune elevato di cybersicurezza. Nasce dall’esigenza di aggiornare la NIS del 2016 alla luce della crescita esponenziale delle minacce cyber, dell’interdipendenza digitale tra settori e dell’aumento degli incidenti con effetti sistemici sul mercato interno. Mira a rafforzare la resilienza delle organizzazioni che erogano servizi essenziali per la società e l’economia e ad armonizzare gli standard di sicurezza e di risposta agli incidenti negli Stati membri.

Rientrano nel campo di applicazione della NIS2 non solo i settori tradizionalmente critici (energia, trasporti, banche, infrastrutture dei mercati finanziari, sanità, acqua potabile), ma anche infrastrutture digitali e servizi ICT, pubbliche amministrazioni, spazio, servizi postali e di corriere, gestione rifiuti, chimico, alimentare e manifatturiero considerato strategico. Il criterio generale di inclusione è quello dimensionale (medie e grandi imprese), con eccezioni per operatori che, per ruolo o funzione, risultano cruciali per la continuità dei servizi.

La direttiva impone un modello di “cyber risk management” strutturato e verificabile. Le entità devono adottare misure tecniche e organizzative proporzionate ai rischi cui sono esposte, secondo un approccio basato su valutazioni periodiche e aggiornate.

Gli ambiti minimi da presidiare sono: politiche di sicurezza e gestione degli asset, gestione e prevenzione degli incidenti, continuità operativa (backup, disaster recovery e crisis management), sicurezza della supply chain e dei fornitori ICT, sviluppo e manutenzione sicura dei sistemi, gestione delle vulnerabilità e divulgazione responsabile, formazione del personale, uso di crittografia e strumenti di autenticazione forte, controllo degli accessi e sicurezza fisica dell’ambiente ICT.

Ne deriva un obbligo non “puntuale” ma di sistema, ossia non basta implementare certe tecnologie, occorre dimostrare un processo governance-driven di gestione del rischio.

Inoltre, va messo in opera un regime di notifica degli incidenti, al fine di accelerare l’allerta e limitare effetti a catena. La NIS2 prevede una pre-notifica iniziale entro 24 ore dalla conoscenza dell’incidente significativo, una notifica completa entro 72 ore con prima valutazione di impatto e possibili compromissioni transfrontaliere, e una relazione finale entro un mese. L’obbligo include anche la comunicazione agli utenti quando l’incidente può pregiudicarli in modo rilevante.

Questa disciplina spingerà le organizzazioni a dotarsi di capacità diagnostiche e di risposta e di procedure interne di classificazione della gravità e del perimetro degli eventi.

Un’altra novità è la responsabilizzazione del vertice aziendale. Gli organi di amministrazione devono approvare le misure di sicurezza adottate, sorvegliarne l’attuazione e ricevere una formazione adeguata sui rischi cyber.

La direttiva lega quindi la cybersicurezza alla governance societaria, trattandola come rischio d’impresa al pari di quelli finanziari o operativi. In caso di gravi inadempienze, la normativa consente alle autorità nazionali di imporre misure correttive incisive, fino alla possibilità di limitare temporaneamente le funzioni dirigenziali nelle situazioni più critiche.

L’inosservanza delle norme importa pesanti sanzioni amministrative pecuniarie. Inoltre, le autorità possono disporre audit, ispezioni, ordini vincolanti e piani di adeguamento con tempistiche definite. La deterrenza mira a trasformare l’osservanza delle norme in un investimento stabile.

In Italia, la NIS2 attribuisce all’Agenzia per la cybersicurezza nazionale (ACN) il ruolo di Autorità competente. Il decreto disciplina criteri di identificazione dei soggetti, obblighi di registrazione, poteri di vigilanza e modalità attuative, prevedendo inoltre un percorso di implementazione progressiva tramite determinazioni e linee guida ACN.

Nel complesso, la NIS2 segna il passaggio a un paradigma regolato, misurabile e orientato alla resilienza dove per le organizzazioni coinvolte ciò significa evolvere verso programmi di sicurezza integrati, basati su analisi del rischio, gestione proattiva dei fornitori, capacità di risposta testata e trasparenza verso le autorità e gli utenti, in una logica di tutela non solo del singolo ente ma dell’intero ecosistema digitale europeo.

Per mettere in atto quanto previsto dalla normativa, l’intelligenza artificiale (IA) generativa, impiegata in modalità Retrieval-Augmented Generation (RAG) per la compliance documentale, può costituire un abilitatore rilevante. Infatti, integrando modelli linguistici con basi documentali interne ed esterne, l’approccio RAG consente di interrogare e sintetizzare in modo tracciabile le informazioni pertinenti, riducendo il rischio di risposte non fondate e migliorando la verificabilità della conformità. Le imprese possono così ottenere un supporto continuo al monitoraggio e alla mappatura degli adempimenti e all’individuazione tempestiva di ritardi o incoerenze tra obblighi normativi e assetti organizzativi.

Inoltre, le soluzioni RAG permettono di costruire moduli software “tailor-made” coerenti con il contesto specifico dell’organizzazione: settore, dimensione, profilo di rischio, architettura tecnologica e catena di fornitura. Tale personalizzazione favorisce anche e soprattutto una maggiore consapevolezza manageriale nella gestione del rischio cyber e nella dimostrazione dell’adempimento normativo.

L’IA diventa così uno strumento di governance che, se affiancato da adeguati presidi umani e controlli di qualità in ottica HITL (human in the loop), può migliorare la trasparenza decisionale, la standardizzazione delle evidenze e la capacità di risposta rapida alle richieste delle autorità competenti.

Tuttavia, la NIS2 non impone un sistema di controlli uguale per tutti, ma richiede misure “adeguate e proporzionate” al rischio, al contesto operativo e all’esposizione specifica di ciascuna entità. Un modello standardizzato e copiato da altri settori tenderebbe a fallire per vari motivi.

Anzitutto perché la NIS2 spinge verso una valutazione del rischio che, se i rischi reali dell’impresa non vengono mappati sul proprio perimetro, i controlli risulterebbero sovra- o sotto-dimensionati. Poi perché la NIS2 si fonda sul concetto di continuità delle attività produttive e non solo di continuità dei sistemi informativi. Infine, perché enfatizza la supply chain security che varia secondo il numero di attori, geografia, grado di digitalizzazione, dipendenze da terzi, tecnologie condivise.

Dal punto di vista pratico, un approccio su misura produce anche benefici “difensivi” in caso di audit o incidente. La NIS2 valuta non solo se è presente un controllo, ma se il controllo è ragionevolmente adeguato alla propria realtà. Documentare perché sono state scelte certe misure, come sono state dimensionate, quali rischi coprono e quali restano accettati è più facile se tutto nasce da un modello costruito sul proprio perimetro.

A titolo di esempio, per una grande azienda del settore lattiero-caseario, la NIS2 si innesta su una filiera e una produzione fortemente cyber-fisica. Il modello considera insieme IT (Information Technology, consistente nella gestione e scambio dati aziendali) e OT (Operational Technology, consistente nel monitoraggio e controllo delle operazioni e processi industriali) perché, in questo settore, un incidente colpisce non solo uffici e sistemi gestionali ma può fermare linee di pastorizzazione/UHT, alterare ricette e setpoint, o compromettere catena del freddo e tracciabilità dei lotti.

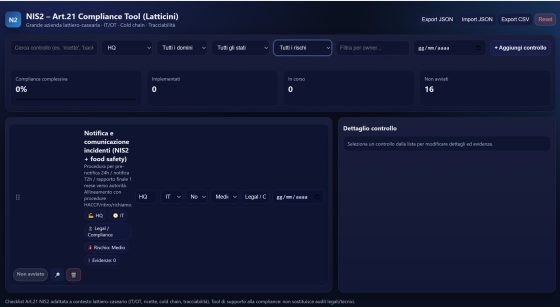

Per questo i controlli di sicurezza vanno focalizzati in chiave di prodotto, includendo sicurezza degli impianti, accesso remoto di produttori e manutentori, protezione dei dati e delle ricette, continuità operativa legata agli stabilimenti e alla logistica refrigerata. Nella Figura 1 è mostrato un esempio di cruscotto tailor-made per l’azienda del settore lattiero-caseario per la conformità Art.21 NIS2.

Figura 1 – Tool generato dall’AI per la compliance Art.21 di una grande impresa del settore lattiero-caseario

Al fine di conoscere il livello di alfabetizzazione sulla NIS2 di dipendenti di imprese italiane, abbiamo somministrato un questionario a un campione di convenienza di oltre 70 dipendenti di aziende italiane di servizi (settore formazione/progettazione/ricerca) attive da oltre 10 anni, ritenuti, in relazione a età, mansione ed esperienza lavorativa, predisposti alla conoscenza di tale normativa.

Le risposte ottenute mostrano innanzitutto che la conoscenza della direttiva NIS2 è abbastanza diffusa ma non ancora universale: il 70,6% dichiara di conoscerla, mentre il 29,4% non ne ha mai sentito parlare. Ciò indica che il tema cyber-regolatorio è entrato nei radar di una larga parte delle organizzazioni attive nell’ambito dei servizi di ricerca e formazione, ma resta ancora quasi un terzo dei destinatari totalmente scoperto, segno che la comunicazione sulla direttiva non ha raggiunto in modo omogeneo il tessuto delle imprese.

Inoltre, quando si passa dal semplice “so cos’è” al “capisco se mi riguarda”, emerge la prima vera criticità. Alla domanda sull’obbligatorietà della NIS2 per la propria azienda, la percentuale più alta è quella degli indecisi: il 47,1% risponde di non saperlo, contro un 29,4% che pensa di essere soggetto agli obblighi e un 23,5% che ritiene di non esserlo.

In pratica, anche tra chi ha familiarità con la direttiva, quasi la metà non riesce a collocare la propria organizzazione nel perimetro normativo. Il risultato suggerisce che il problema non è solo di consapevolezza generica, ma anche di interpretazione degli obblighi normati. È, infatti, necessario sapere come gli obblighi ricadono sulla propria azienda, quali controlli minimi sono attesi e come dimostrarli in modo proporzionato alla dimensione e al rischio.

Dalle risposte emerge, inoltre, che l’alfabetizzazione cyber è “a due velocità”: c’è una buona sensibilità pratica (quasi tutti riflettono prima di condividere dati e il rischio è percepito come alto), ma mancano ancora basi comuni e routine tecniche solide. Oltre metà non conosce il concetto RID (riservatezza, integrità e disponibilità), segno che il vocabolario fondamentale non è consolidato. La formazione è stata fatta da circa due terzi dei partecipanti al sondaggio, ma tutti vogliono rafforzarla, quindi quella esistente è vista come insufficiente o poco concreta.

Sul piano operativo restano criticità: backup non abbastanza frequenti per una quota rilevante e antivirus non presente per tutti gli utilizzatori. Quindi, consapevolezza alta, ma emerge la necessità di acquisire best practices.

In sintesi, la fotografia che arriva da questo sondaggio è quella di un pubblico che non solo ha appena iniziato a riconoscere la NIS2 come tema rilevante, ma lo sta facendo dentro un livello di alfabetizzazione cyber eterogeneo: c’è sensibilità e percezione del rischio, ma mancano spesso linguaggio comune, basi concettuali e alcune pratiche minime consolidate.

C’è quindi da augurarsi che presto si ampli la conoscenza della normativa NIS2 tra le PMI italiane e che utenti e imprese si sensibilizzino sull’importanza della cultura della cybersicurezza, sull’urgenza di adottare misure di sicurezza adeguate e proporzionate, sul valore dei propri dati e infrastrutture.

Le organizzazioni devono orientarsi verso un modello di cybersicurezza su misura, capace di coniugare compliance e specificità operative, e che ne percepiscano il ruolo cruciale nell’ecosistema imprenditoriale italiano e nella resilienza digitale europea. Investire in formazione, governance e strumenti innovativi (come la AI) è la chiave per trasformare gli adempimenti NIS2 in un vantaggio competitivo sostenibile.

— — — —

Abbiamo bisogno del tuo contributo per continuare a fornirti una informazione di qualità e indipendente.