Antivirus, worm, trojan e le minacce informatiche presenti su Facebook. Alberto Wu, esperto informatico di ClamAV, società produttrice di antivirus, ci spiega quali sono i peggiori virus, come funzionano, come agiscono su Facebook rendendo il computer uno «zombie» e il decalogo per difendersi.

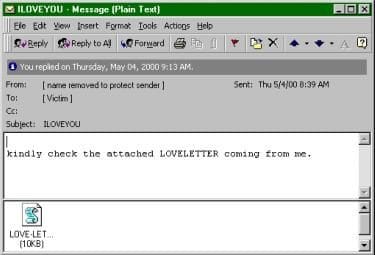

Il sito webnews.it ha inserito nella lista dei peggiori virus di tutti i tempi le seguenti nove minacce: CIH, Melissa, Iloveyou, Code Red, SQL Slammer, Blaster, Bagle, MyDoom, Sasser. Su quali concorda e quali no, quali aggiungerebbe, qual è stato in assoluto il più dannoso?

Dal mio punto di vista la lista è sostanzialmente accurata – osserva Alberto Wu -. Anche se rispondere a una domanda simile è tutt’altro che semplice perché, nel tempo, gli scenari dell’information technology sono mutati notevolmente. In un certo senso si corre il rischio di paragonare mele con pere. Per esempio, il Morris Worm ha infettato (e di fatto reso inutilizzabili per diversi giorni) circa 6mila macchine. Oggi un numero del genere suona ridicolo, ma nel 1988, anno di rilascio del Morris, significava il 10% di internet. Detto questo, nella lista manca certamente Conficker. Potendo sforare i dieci nomi aggiungerei anche Nimda, Klez, Netsky e Stration. Quanto al più dannoso se si riferisce ai danni cagionati, in assoluto probabilmente Conficker o ILoveYou. Se si riferisce invece alla malignità intrinseca e alla volontà di produrre un danno alle vittime, certamente CIH.

Quali sono stati i virus più temuti, ma che si sono rivelati dei flop?

Senza offesa per la categoria di cui fa parte, gli scoop del giornalismo non tecnico in merito a fantomatici e micidiali virus informatici si sprecano. Anche se, a dirla tutta, le imbeccate arrivano generalmente dagli uffici marketing delle società produttrici di antivirus… Comunque sia, penso che la bufala più grossa sia stato il Soccer Worm durante i mondiali di calcio in Germania.

Che cosa differenzia i virus di vecchia generazione dai più recenti worm?

Schematizzando e generalizzando al massimo, la storia del malware, è la seguente:

Il malware di quest’epoca è roba da laboratorio, ambito entro il quale rimane per lo più confinato.

E’ l’epoca dei virus (in senso stretto): programmi che replicano e veicolano se stessi tramite l’infezione ai danni di altri programmi. Sono creature tecnicamente complicate, create da singoli individui appartenenti a cerchie ristrette e molto chiuse. I virus vengono a contatto con il grande pubblico, ma, non sfruttando la rete, si diffondono lentamente e spesso solo in ambiti circoscritti. Se ne contano da un paio al mese a una decina al giorno.

La crescente diffusione della rete internet produce una mutazione sostanziale del malware. I virus tradizionali sono inizialmente in declino e poi scompaiono (quasi) del tutto. Il trend crescente sono i worm: programmi che sfruttano la rete per riprodursi e propagarsi in modo estremamente veloce e massiccio. Scrivere worm non richiede necessariamente competenze tecniche estreme e il malware diventa alla portata di tutti i ragazzini mediamente informatizzati (spesso indicati con il termine dispregiativo di script kiddies). La rete offre anche l’importante caratteristica di poter controllare le macchine infette, tuttavia questa opportunità è solo marginalmente esplorata. I nuovi virus a partire dal 2000 nascono al ritmo di circa 30 al giorno inizialmente, poi fino a 300 al giorno.

La possibilità di controllare via Internet le macchine infette dà inizio all’epoca del malware come business. I worm tramontano e arrivano i Trojan (o bot – abbreviativo di robot): programmi incapaci di replicarsi o di diffondersi autonomamente e destinati a spiare o controllare la macchina infetta. Una volta infettato dal trojan, il pc diventa metaforicamente uno “zombie”, ovvero perde la propria volontà ed esegue gli ordini impartiti via internet dal suo padrone. Gli zombie controllati da un medesimo padrone sono riuniti in un’unica rete chiamata botnet la quale conta diverse centinaia di migliaia o anche milioni di nodi. Le potenzialità offerte dalla botnet sono innumerevoli, assolutamente illegali e altamente remunerative. Si possono ad esempio spiare numeri di carte di credito, account bancari o identificativi personali atti al furto d’identità. Si possono generare proventi mediante advertisement online costringendo i bot a “cliccare” certi link pubblicitari.

Altra prassi comune è quella del ricatto: si sottopone un sito a denial of service (vengono inoltrate al sito in oggetto molte più richieste di quante questo sia in grado di gestire, rendendolo in tal modo inutilizzabile) fintanto che il titolare non provvede al pagamento della somma richiesta. Infine è possibile inviare spam, decodificare testi crittografati, ricercare siti penetrabili o nuove vittime, ecc. In conclusione una botnet medio/piccola ha maggiore capacità di calcolo e migliore connettività del più potente supercomputer esistente. A differenza dei predecessori, i Trojan non contengono quasi mai payload intenzionalmente distruttivi. Preferiscono mantenere un profilo basso in modo da passare inosservati il più a lungo possibile.

Fino a che punto le minacce presenti sui social network, e in particolare su Facebook, sono effettivamente pericolose per i computer, e in che modo funzionano questo tipo di worm?

Le minacce diffuse via social network sono pericolose quanto le altre minacce veicolate via web. La differenza è che i social network offrono la possibilità di raggiungere un numero enorme di utenti in tempi minimi. Dal punto di vista tecnico, invece il malware per social network possiede di norma una duplice natura. Da un lato esiste una componente di tipo worm, che utilizza il sistema di amicizia e di comunicazione del network per passare da un contatto all’altro. Questa può sfruttare dei bug nel sito del social network (come ad esempio nel celebre caso di MySpace) oppure può, più frequentemente, utilizzare credenziali di accesso sottratte in precedenza da un altro trojan. Dall’altro lato, il malware per social network si comporta come un normale trojan che si installa nel computer dell’utente.

E’ vero che i virus possono trasmettersi anche attraverso i dispositivi RFID, utilizzati per esempio nei supermercati per l’identificazione automatica dei prezzi?

In questi casi non è possibile un’infezione di tipo canonico. Ovvero non è possibile generare un codice che, impiantato su un RFID, si sparga autonomamente ad altri dispositivi. Un RFID è sostanzialmente un contenitore di informazioni, come può esserlo un codice a barre: quando viene interrogato restituisce le informazioni che possiede. Il problema nasce dall’uso che viene fatto di tali informazioni… Rendo più comprensibile con un esempio: quando la cassiera del supermercato passa il prodotto sul lettore, questo restituisce l’informazione posseduta dal barcode o RFID, questa viene passata ad un software nella cassa che interroga un database e traduce il codice in un nome e in un prezzo.

Al termine del conteggio la cassa poi invia il dettaglio dell’acquisto al sistema centrale il quale potrà per esempio gestire le scorte di magazzino, la fatturazione, il calcolo dei profitti, dei trend di vendita, ecc… Nel ciclo descritto, l’informazione contenuta nell’etichetta viene trasferita ed utilizzata da diversi altri sistemi e programmi. Se uno dei programmi ha dei bug e non manipola correttamente l’informazione, è possibile che si comporti in modo anomalo, vada in crash, ecc. In certi casi può essere possibile riprogrammare un RFID con delle informazioni studiate appositamente per usare i bug nel software che le manipola a proprio vantaggio: ad esempio installando malware sul sistema in cui tale programma viene eseguito.

Che cosa fa la differenza tra un virus temibile, ma inefficace, e uno efficace?

Per i virus l’abilità di mutare forma, quindi, in definitiva il grado di complessità tecnica. Per i worm, l’abilità di replicarsi via molteplici canali. Per i Trojan, l’aggiornamento continuo (per evitare di essere individuati dagli antivirus). Quindi, in ultima analisi, il budget a disposizione.

Gli hacker utilizzano alcuni siti Internet per scambiarsi informazioni e rendere noti i loro successi. Quali sono i più importanti, in Italia e nel mondo?

Gli hacker (nell’accezione comune di esperti di sicurezza informatica) comunicano mediante svariati canali, in particolare le mailing list. I contenuti sono per lo più legali o, anche quando borderline, sono sempre affrontati da un punto di vista squisitamente tecnico. In fondo le tecniche di penetrazione e quelle di difesa sono solo due lati della stessa medaglia. La più importante mailing list del settore è bugtraq. Quella parte di hacker che si dedica al malware (generalmente chiamati VXers), invece, è generalmente organizzata attorno a dei forum web nei quali la vendita, l’affitto o lo scambio di malware, botnet, carte di credito, identità account di giochi online e affini sono la parte preponderante. Il sito più famoso (e “istituzionale”) nel genere è hackingforums.net. Quelli più underground preferisco non renderli pubblici.

Qual è il core business di Clamav e Sourcefire e che cosa le differenzia dai principali concorrenti?

L’attività principale di Sourcefire consiste nello sviluppare e vendere soluzioni commerciali di sicurezza informatica basata sulle nostre tecnologie open source Snort e ClamAV. Il nostro modello di business offre ai nostri clienti il meglio dello sviluppo open source e il suo supporto commerciale. Il sistema Sourcefire 3D unisce Snort IPS open source con tecnologie intelligenti del network dal marchio registrato. In grado di fornire ai clienti una soluzione di sicurezza adattabile in tempo reale, permettendo una difesa stratificata della rete. ClamAV gioca due ruoli nel modello di business. In primo luogo, il progetto e la community di ClamAV VRT (cioè il gruppo di ricerca sulla vulnerabilità) con una conoscenza inestimabile del panorama in rapida evoluzione dei malware. In secondo luogo Sourcefire offre agli utenti di ClamAV l’opzione di avere a disposizione un supporto commerciale per ClamAV attraverso un modello di sottoscrizione annuale. Per quanto riguarda la differenza con i competitor inoltre, Sourcefire è l’unica azienda, in campo IDS/IPS (cioè relativa ai sistemi di individuazione e prevenzione delle intrusioni, Ndr) , nata e cresciuta attorno a un progetto open source e alla sua comunità di utenti. Questo ci offre un vantaggio enorme in termini di informazione preventiva e reazione rapida alle nuove minacce.

Quali sono le precauzioni da adottare e i siti internet da evitare per chi non vuole che il suo computer sia infettato?

Checché ne dica il marketing, nessun antivirus è in grado di identificare e bloccare tutte le minacce presenti e future. In effetti quest’ultimo è solo una parte di una lunga catena in cui l’anello debole è comunque l’utente e la sua (mancanza di) educazione informatica. Fare una lista dei siti da evitare è pressoché impossibile. Comunque I consigli principali sono:

Utilizzare un toolkit antivirus e un firewall;

– mantenere il proprio sistema, l’antivirus e tutto il software utilizzato sempre aggiornati;

– cancellare senza aprire le mail e gli allegati sospetti o di provenienza sconosciuta;

– prestare estrema attenzione nell’aprire link a siti web ricevuti via mail o via instant messenger;

– non fornire mai le proprie credenziali di accesso a sistemi o siti ad alcuno, per nessuna ragione; – se possibile, utilizzare un sistema dedicato (preferibilmente Linux o OSX) per operazioni sensibili quali le transazioni bancarie online. Allo scopo esistono anche distribuzioni linux che stanno interamente su cd-rom e non richiedono alcun tipo di installazione.

(Pietro Vernizzi)

Leggi anche SOCIAL NETWORK/ Openbook e Facebookprotest, due siti che manderanno in tilt Facebook?